IT-Compliance

IT-Sicherheit und Datenschutz – regulatorische Auflagen effizient erfüllen

Motivation/Ausgangslage

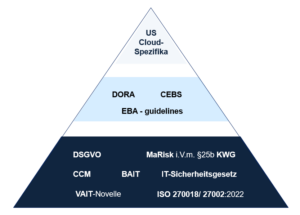

Jeder europäische Finanzdienstleister ist dazu verpflichtet, eine Vielzahl regulatorischer Normen und Gesetze in Bezug auf den Einsatz seiner Informationstechnologie zu berücksichtigen.

Jeder europäische Finanzdienstleister ist dazu verpflichtet, eine Vielzahl regulatorischer Normen und Gesetze in Bezug auf den Einsatz seiner Informationstechnologie zu berücksichtigen.

Diese Pflichten sind sowohl beim Eigenbetrieb als auch beim Outsourcing der IT (z.B. in die Google-, Azure- oder Amazon-Cloud) zu erfüllen. Wesentliche Pflichten resultieren aus dem Kreditwesengesetz (KWG, insb. § 25a, 25b), den Mindestanforderungen an das Risikomanagement (MaRisk, insb. AT 7.2., 9), der neuen DORA-Verordnung („Digital Operational Resilience Act“) und der DSGVO.

Banken müssen z.B. beim Outsourcing ihrer IT die Implementierung angemessener technologischer Sicherheitsmaßnahmen gewährleisten. Beispiele hierfür sind starke Verschlüsselungsmechanismen, Verfahren der Mandanten- und Netzwerktrennung sowie ein Sicherheits- und Zugriffsmonitoring.

In dem beschriebenen Kontext verfügen wir über breites und detailliertes Know-how:

Strategisches Monitoring

Durch ein strategisches Monitoring sind unsere Kunden immer up to date bei neuen oder geänderten regulatorischen Anforderungen. Neben der Transparenz über bevorstehende Soll-Ist-Abweichungen werden passgenaue, unmittelbar umsetzbare Maßnahmen vorgeschlagen. Durch deren Umsetzung, werden eventuelle Soll-Ist-Abweichungen geschlossen, bevor die jeweilige Anforderung in Kraft tritt. Das strategische Monitoring wird auch als aktiver Managed Service mit garantierten Service Leveln angeboten.

Beratung zu Normen und Standards

Im Zentrum unserer Beratungsleistungen steht das IT-Compliance-Niveau, das unser Kunde erreichen möchte. In Hinblick auf die spezifische Zielsetzung werden Sollprozesse, Konzepte oder Richtlinienänderungen ausgearbeitet. Häufig kommt es in diesem Zusammenhang zu dem passgenauen Einsatz branchenführender Standards, wie ISO 27002:2022, C5:2020 und ISO/IEC 29100:2011.

Durch Schwachstellenanalyse ausgewählter IT-Systeme und IT-Architekturen werden Sicherheitslücken proaktiv erkannt, bevor sie schlagend werden. In diesem Zusammenhang besitzen Penetration Tests eine hohe Bedeutung. In einem nächsten Schritt werden nach dem Bekanntwerden von Schwachstellen häufig die IT-Sicherheitsmaßnahmen kritischer Systeme weiterentwickelt. Betreffen die Sicherheitslücken weite Teile der IT-Landschaft, werden zentrale IT-Sicherheitsprozesse, wie z.B. das Service- oder Vulnerabilitymanagement, gestärkt.

Umsetzung und technologische Implementierung

Durch den vermehrten Einsatz von Cloud-Plattformen kommt dem Einsatz technologischer Sicherheitsmechanismen auf einem hohen Reifegrad eine hohe Bedeutung zu. Die kritischen Mechanismen sind Verschlüsselung mit einem eigenen Schlüssel inklusive einer Schlüsselrotation, Netzwerk-/Mandantentrennung sowie Monitoring von Security Events und kritischen Zugriffen. Neben technologischen Umsetzungen sind in diesem Zusammenhang häufig neue Sollprozesse organisatorisch zu verankern. Zusätzlich sind Anpassungen an Schnittstellen zwischen IT-Systemen typisch.

Resultierender Mehrwert

- Erzielung einer 100%igen Compliance in Bezug auf den Einsatz der Informationstechnologie durch Erfüllung aller relevanten regulatorischen Normen und Gesetze

- Gleichzeitige Reduktion der in IT-Compliance-Aufgaben gebundenen Kapazität auf ein Mindestmaß

- Eine transparente Auflistung der bestehenden Compliance-Pflichten für das (Top-)Management

- Vermeidung von Audit Findings und möglichen resultierenden Bußgeldzahlungen

- Hohe Transparenz und stringente Steuerung eventuell vorhandener Audit Findings

- Frühzeitige Umsetzung in Bezug auf neue oder veränderte Compliance-Anforderungen

DORA (Digital Operational Resilience Act)

Die Europäische Kommission verfolgt mit der DORA-Verordnung das Ziel, ein einheitliches IT-Sicherheitsniveau bei allen Finanzinstituten zu etablieren. Der Digital Operational Resilience Act (DORA) hat die beiden Kernbereiche der technologischen Widerstandsfähigkeit („Resilience“) sowie eines tragfähigen IT-Risikomanagements zum Gegenstand. Hierbei verschiebt sich aus einer regulatorisch strategischen Perspektive der Fokus von einer finanziellen Stabilität auf eine Gewährleistung der technologischen Belastbarkeit. DORA ist für alle Finanzinstitute der Europäischen Union ab Januar 2025 verbindlich umzusetzen. Neben den regulierten Finanzinstituten sind zusätzlich ihre zentralen IT-Dienstleister betroffen.

Die Europäische Kommission verfolgt mit der DORA-Verordnung das Ziel, ein einheitliches IT-Sicherheitsniveau bei allen Finanzinstituten zu etablieren. Der Digital Operational Resilience Act (DORA) hat die beiden Kernbereiche der technologischen Widerstandsfähigkeit („Resilience“) sowie eines tragfähigen IT-Risikomanagements zum Gegenstand. Hierbei verschiebt sich aus einer regulatorisch strategischen Perspektive der Fokus von einer finanziellen Stabilität auf eine Gewährleistung der technologischen Belastbarkeit. DORA ist für alle Finanzinstitute der Europäischen Union ab Januar 2025 verbindlich umzusetzen. Neben den regulierten Finanzinstituten sind zusätzlich ihre zentralen IT-Dienstleister betroffen.

Die Einführung des DORA stellt für Finanzunternehmen sowohl eine Herausforderung als auch eine Chance dar. Viele formulierten Anforderungen sind grundsätzlich schon aus den EBA-guidelines, MaRisk oder BAIT bekannt. An einigen Stellen ist jedoch der Anwendungsbereich weiter gefasst oder das Anspruchsniveau gehoben.

So sind jetzt z.B. zentrale Systeme jährlich von unabhängigen Experten in Bezug auf ihre IT-Sicherheit zu analysieren. Das Spektrum der Analysen erstreckt sich von einer Schwachstellenanalyse der Systemarchitektur und deren Komponenten über Codereviews bis hin zu gezielten Penetrations Tests.

Eine weitere Erhöhung des Anspruchsniveaus liegt in Bezug auf die Meldung von wesentlichen IT-Sicherheitsvorfällen vor. Diese Vorfälle sind in der Regel taggleich, spätestens aber am Folgetag, meldepflichtig.

Besonderes Augenmerk liegt zukünftig darauf, die Kontinuität des Geschäftsbetriebs auch inmitten schwerwiegender Betriebsstörungen zu gewährleisten. Es sind Szenarioanalysen bei schwerwiegenden Störungen zentraler IT-Systeme durchzuführen und zu dokumentieren. Eine vierte zusätzliche Anforderung liegt in Bezug auf das IT-Risikomanagement vor. Über die bereits aktuell geltenden Anforderungen hinaus sind jetzt auch die aus dem Einsatz zentraler IT-Dienstleister resultierenden Risiken zu identifizieren, zu bewerten und aktiv zu steuern. Damit stehen die großen US-amerikanischen Cloud Plattformen zukünftig im aktiven Zentrum des Risikomanagements der europäischen Bankenaufsicht.

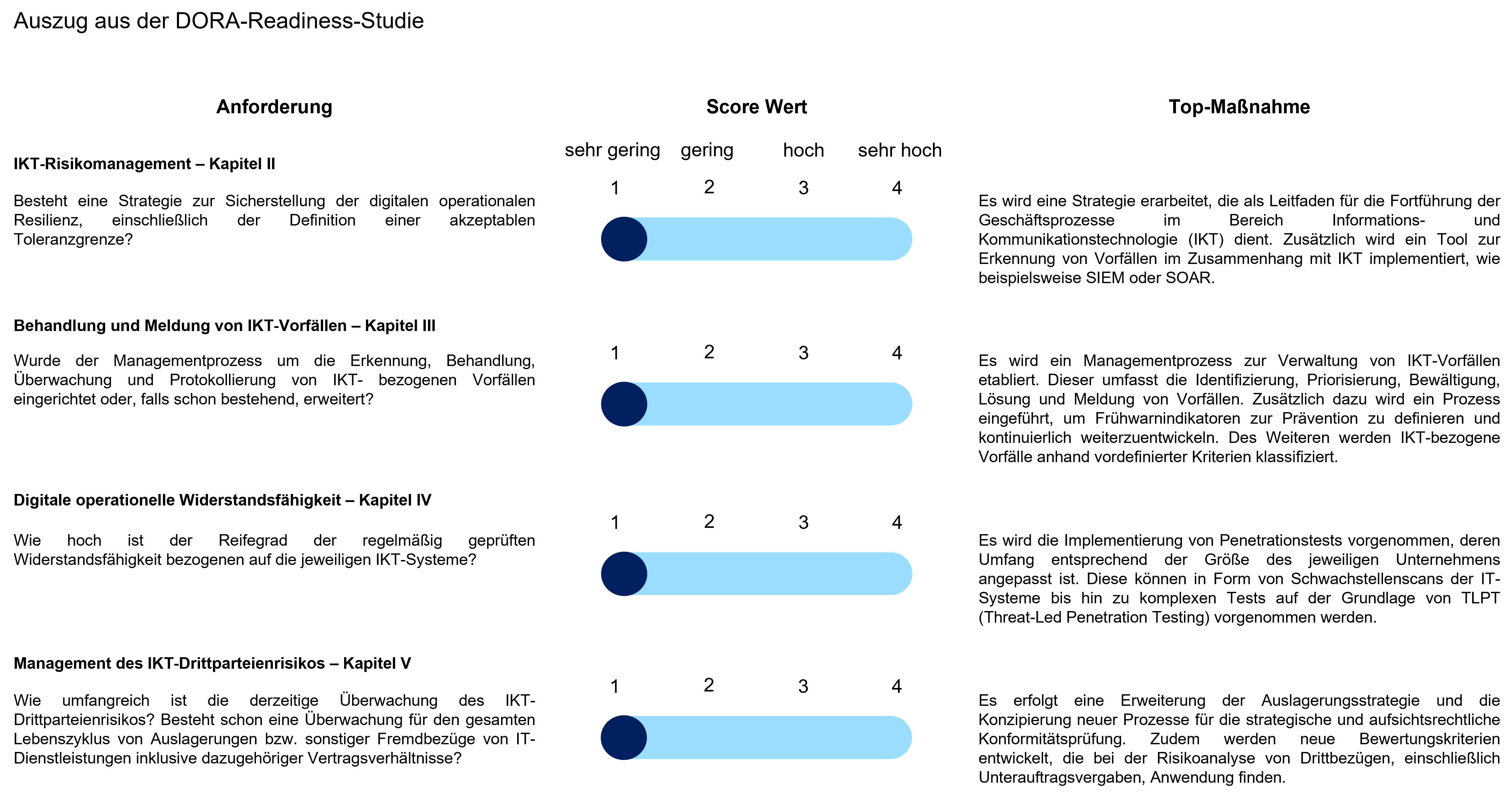

DORA-Readiness-Studie

Schon jetzt ist es ratsam für Finanzunternehmen, umfassende Gap-Analysen durchzuführen, um ihren aktuellen Reifegrad in Bezug auf die DORA-Anforderungen zu evaluieren. Auf diese Weise können sie frühzeitige Bereiche identifizieren, die zusätzliche Investitionen und eine gezielte Priorisierung erfordern.

Unabhängig davon, auf welchem Stand der digitalen und operativen Widerstandsfähigkeit ein Unternehmen aktuell steht, sollte DORA als Katalysator dienen, um die Widerstandsfähigkeit zu initiieren oder zu verbessern. Eine anfängliche Gap-Analyse und Bewertung des Reifegrads bieten hierbei einen soliden Ausgangspunkt. Um Unternehmen in diesem Prozess zu unterstützen, haben wir eine DORA-Readiness-Studie entwickelt, die als Leitfaden für die erste Analyse dient.

Kontakt

Wir freuen uns auf Deine Kontaktaufnahme!

Dein Ansprechpartner